Tin tặc khai thác lỗ hổng zero-day trong thiết bị Draytek

Các nhà nghiên cứu bảo mật vừa tiết lộ về hai chiến dịch tấn công mạng đang nhằm vào các thiết bị mạng dành cho doanh nghiệp do hãng DrayTek của Đài Loan sản xuất.

Các nhà nghiên cứu bảo mật vừa tiết lộ về hai chiến dịch tấn công mạng đang nhằm vào các thiết bị mạng dành cho doanh nghiệp do hãng DrayTek của Đài Loan sản xuất.

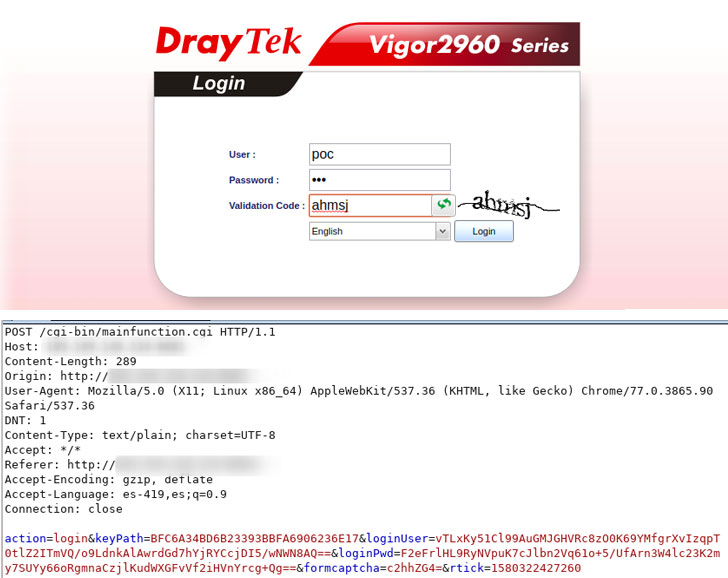

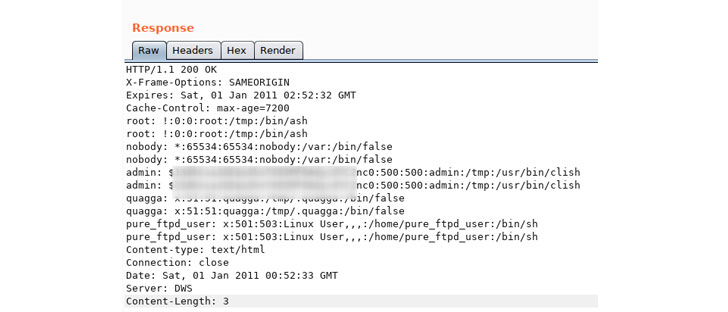

heo báo cáo, có ít nhất hai nhóm tin tặc khai thác lỗ hổng tiêm nhiễm lệnh từ xa nghiêm trọng (CVE-2020-8515) ảnh hưởng đến các bộ switch, cân bằng tải, các bộ định tuyến và các thiết bị cổng VPN DrayTek Vigor dành cho doanh nghiệp để nghe lén trên lưu lượng mạng và cài backdoor.

Các cuộc tấn công bắt đầu từ cuối tháng 11 hoặc đầu tháng 12 năm ngoái và vẫn đang nhắm vào các bộ switch DrayTek, các thiết bị Vigor 2960, 3900, 300B vẫn chưa được cập nhật bản vá được phát hành vào tháng trước.

Tài trợ

Các lỗ hổng này có thể bị khai thác bởi kẻ tấn công từ xa trái phép để lây nhiễm và thực thi các lệnh tùy ý trên hệ thống.

Các nhà nghiên cứu NetLab chưa quy kết cả hai cuộc tấn công cho nhóm nào, nhưng xác nhận rằng nhóm đầu tiên đơn giản là làm gián điệp trên lưu lượng mạng, còn nhóm thứ hai sử dụng lỗ hổng tiêm nhiễm lệnh rtick để tạo ra:

- Backdoor web-session

- Backdoor SSH trên cổng TCP 22335 và 32459

- Tài khoản backdoor hệ thống với tên người dùng “wuwuhanhan” mật khẩu “caonimuqin.”

Đáng chú ý, nếu hệ thống người dùng đã bị lây nhiễm backdoor việc cài đặt bản vá sẽ không giúp loại bỏ backdoor này.

Công ty DrayTek khuyến cáo: “Người dùng cần kiểm tra và cập nhật bản firmware kịp thời, đồng thời kiểm tra xem có tiến trình tcpdump, tài khoản backdoor SSH, backdoor web-session … trên hệ thống của mình hay không”.

“Nếu người dùng đang bật chế độ truy cập từ xa trên router, hãy tắt chế độ này khi không dùng đến và nên sử dụng danh sách kiểm soát truy cập”.

[block id=”6276″ title=”Backlink”]